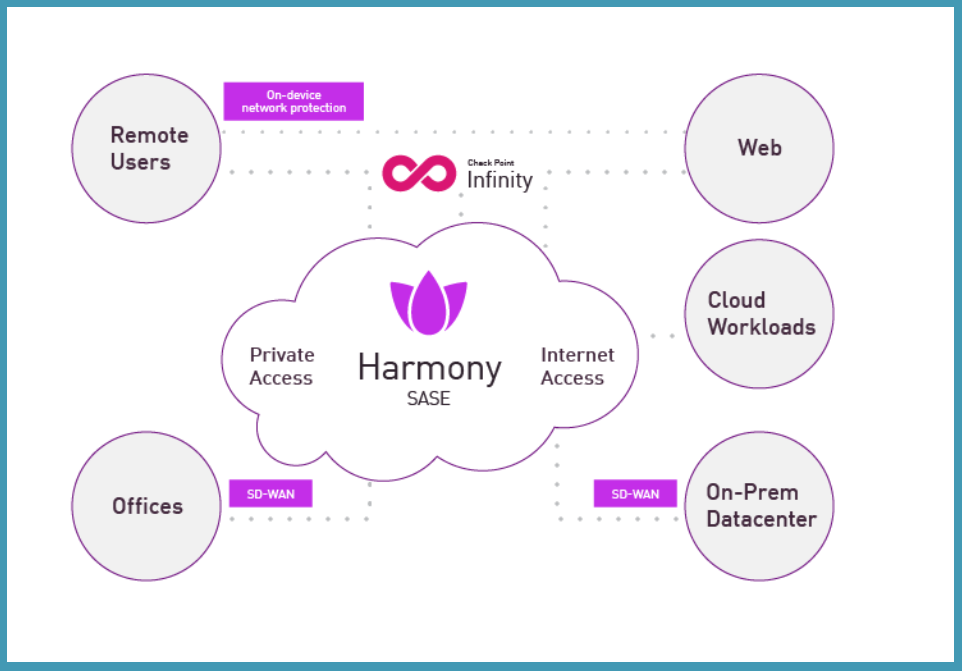

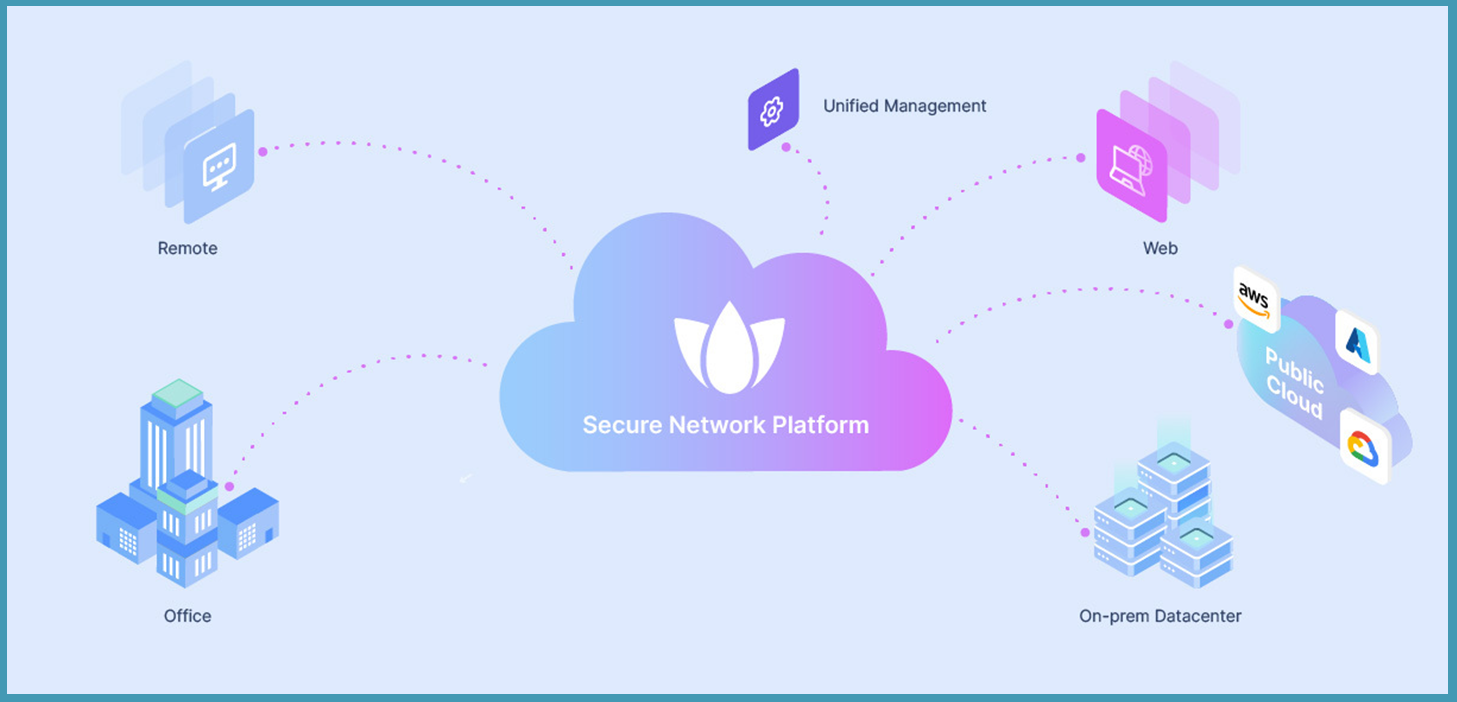

Private Global Network

Ein privates, globales Netzwerk bietet Unternehmen eine sichere und leistungsstarke Infrastruktur für den Datenverkehr zwischen Standorten und Cloud-Ressourcen. Es ermöglicht eine stabile Konnektivität und schützt sensible Informationen vor öffentlichen Internetverbindungen. Diese dedizierte Netzwerkumgebung gewährleistet nicht nur eine höhere Datensicherheit, sondern reduziert auch Latenzzeiten, was zu einer verbesserten Benutzerfreundlichkeit führt. Zudem bietet das Netzwerk eine zuverlässige Grundlage für die Skalierung von Unternehmensressourcen, indem es eine konstante Verbindung über geographisch verteilte Standorte hinweg ermöglicht. Dadurch bleibt Ihr Unternehmen flexibel und kann auf globale Marktanforderungen schnell reagieren, während gleichzeitig höchste Sicherheitsstandards eingehalten werden.

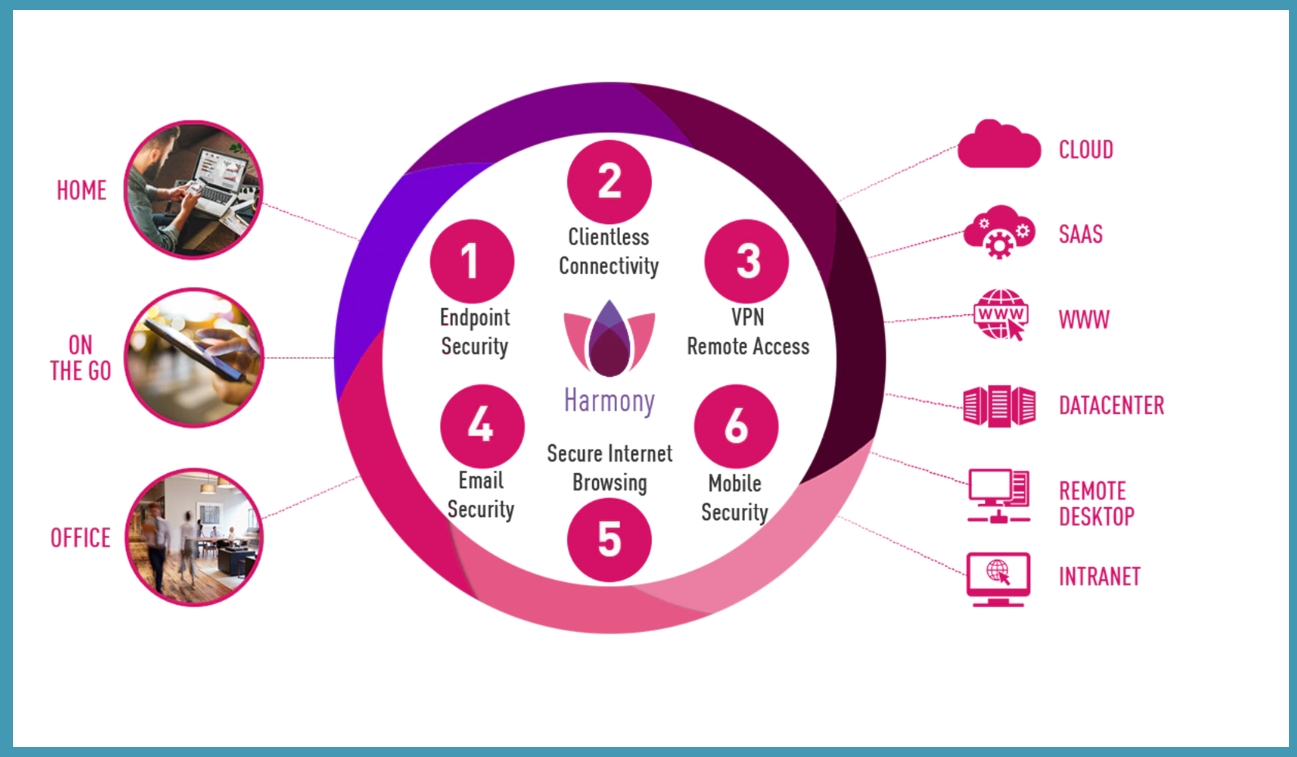

On-Device Network Protection

On-Device Network Protection sichert Endgeräte durch die Echtzeitüberwachung des Datenverkehrs. Diese Lösung erkennt und blockiert Bedrohungen direkt am Gerät, was besonders für remote arbeitende Mitarbeiter wichtig ist. Durch die dezentrale Absicherung der Geräte wird gewährleistet, dass der Schutz unabhängig von der Netzwerkumgebung greift – sei es zu Hause, im Café oder im öffentlichen WLAN. Dadurch bleibt die Sicherheit des Unternehmensnetzwerks auch dann gewährleistet, wenn Mitarbeiter auf unsicheren oder unzuverlässigen Verbindungen arbeiten. Zudem bietet die On-Device Network Protection einen umfassenden Schutz vor Malware, Phishing-Angriffen und Zero-Day-Exploits, während gleichzeitig die Performance des Geräts nicht beeinträchtigt wird. Dies führt zu einer kontinuierlichen, unterbrechungsfreien Produktivität der Mitarbeiter und einem reduzierten Risiko für Sicherheitsverletzungen.

DNS Filtering

DNS-Filterung blockiert den Zugriff auf bösartige oder unerwünschte Websites, indem sie jede DNS-Anfrage überprüft. Dies schützt vor schädlichen Inhalten und hilft, die Produktivität zu steigern, indem der Zugang zu nicht arbeitsbezogenen Websites eingeschränkt wird. Darüber hinaus trägt die DNS-Filterung dazu bei, das Risiko von Phishing-Angriffen, Malware-Infektionen und anderen Cyberbedrohungen zu minimieren, indem verdächtige Webseiten bereits auf DNS-Ebene erkannt und blockiert werden, bevor eine Verbindung zustande kommt. Die Flexibilität der Lösung erlaubt es, individuelle Richtlinien festzulegen, sodass Unternehmen entscheiden können, welche Art von Inhalten gesperrt oder zugelassen werden soll, um sowohl die Sicherheitsanforderungen als auch die Arbeitskultur zu unterstützen. Diese Technologie stellt sicher, dass die Netzwerksicherheit nicht auf Kosten der Benutzerfreundlichkeit oder der Netzwerkgeschwindigkeit geht, sondern ein nahtloses, sicheres und produktives Surferlebnis für alle Mitarbeiter ermöglicht.

URL Filtering

URL-Filterung ermöglicht es Unternehmen, den Zugriff auf Websites basierend auf spezifischen Kategorien oder URLs zu kontrollieren. Diese Maßnahme schützt vor Phishing-Angriffen und fördert die Einhaltung der Unternehmensrichtlinien. Darüber hinaus hilft die URL-Filterung, unerwünschte oder riskante Inhalte effektiv zu blockieren, bevor sie überhaupt im Netzwerk zugänglich werden. Unternehmen können individuelle Filterregeln erstellen, um den Zugriff auf bestimmte Webseitenkategorien wie Social Media, Streaming-Dienste oder Glücksspielseiten zu regulieren, was die Produktivität der Mitarbeiter erhöht und das Risiko von Sicherheitslücken minimiert. Zudem bietet die URL-Filterung detaillierte Berichte und Einblicke in die Webnutzung innerhalb des Unternehmens, sodass IT-Administratoren Bedrohungen schnell identifizieren und bei Bedarf Sofortmaßnahmen ergreifen können. Diese Lösung gewährleistet nicht nur den Schutz vor Cyberangriffen, sondern unterstützt auch dabei, die Konformität mit gesetzlichen Anforderungen und internen Richtlinien sicherzustellen.

TLS Inspection

TLS-Inspektion überprüft verschlüsselten Datenverkehr auf versteckte Bedrohungen. Durch das Entschlüsseln und Analysieren des Traffics werden potenzielle Risiken erkannt, bevor sie an den Empfänger weitergeleitet werden. Diese Technologie spielt eine entscheidende Rolle, da immer mehr Angreifer verschlüsselte Verbindungen nutzen, um Malware, Ransomware oder andere schädliche Inhalte zu verstecken. Indem die TLS-Inspektion verschlüsselten Datenverkehr in Echtzeit untersucht, gewährleistet sie, dass Bedrohungen erkannt und unschädlich gemacht werden, ohne die Benutzerfreundlichkeit zu beeinträchtigen. Die TLS-Inspektion ist dabei vollständig transparent für den Endnutzer und schützt sensible Daten vor Missbrauch, indem sie sicherstellt, dass auch in verschlüsselten Kommunikationskanälen keine Sicherheitslücken entstehen. Unternehmen können durch diese Maßnahme nicht nur die Sicherheit ihrer Netzwerke erhöhen, sondern auch gesetzliche Vorgaben und Compliance-Anforderungen bezüglich der Überwachung und Kontrolle von verschlüsseltem Datenverkehr erfüllen. Letztlich minimiert die TLS-Inspektion das Risiko, dass schädliche Inhalte unbemerkt in das Unternehmensnetzwerk eindringen, und sorgt für eine umfassende Sicherheitsstrategie.

Threat Prevention

Threat Prevention kombiniert verschiedene fortschrittliche Technologien, um Cyberangriffe proaktiv zu erkennen und zu verhindern. Dabei werden Bedrohungen wie Malware, Phishing, Ransomware und andere Cyberattacken bereits in der Entstehung gestoppt, bevor sie Schaden anrichten können. Diese Schutzmaßnahmen umfassen sowohl die Analyse von verdächtigen Aktivitäten in Echtzeit als auch die Nutzung von maschinellem Lernen und künstlicher Intelligenz, um bisher unbekannte Bedrohungen frühzeitig zu identifizieren. Neben dem Schutz vor bekannten Gefahren gewährleistet Threat Prevention durch kontinuierliche Updates der Bedrohungsdatenbanken, dass das System auch auf neue und sich weiterentwickelnde Angriffe optimal vorbereitet ist.

Ein weiterer zentraler Aspekt der Bedrohungsprävention ist die Fähigkeit, verdächtige Dateien, URLs oder Netzwerkaktivitäten in einer isolierten Umgebung zu analysieren (Sandboxing), ohne das Unternehmensnetzwerk zu gefährden. Durch diese detaillierte Untersuchung kann selbst gut getarnte oder polymorphe Schadsoftware erkannt und unschädlich gemacht werden. Darüber hinaus integriert Threat Prevention nahtlos verschiedene Sicherheitslösungen wie Anti-Virus, Anti-Bot, Intrusion Prevention und Web Security, um ein umfassendes Abwehrsystem zu schaffen, das Endgeräte, Netzwerke und Cloud-Anwendungen schützt.

Dieser mehrschichtige Ansatz bietet nicht nur einen präventiven Schutz, sondern minimiert auch die Auswirkungen von Angriffen durch schnelle Reaktionen und automatisierte Gegenmaßnahmen. Threat Prevention ist daher ein wesentlicher Baustein in der modernen Cybersicherheitsstrategie eines Unternehmens, um Datenverluste, Betriebsausfälle und finanzielle Schäden zu verhindern und die Sicherheit in einer zunehmend digitalisierten Welt zu gewährleisten.